Die letzten Tage hatte ich das Vergnügen, mich mit dem Safe Exam Browser der ETH Zürich auseinanderzusetzen, weil meine Tochter in naher Zukunft solche Tests wird ablegen müssen.

Der Safe Exam Browser ist von der Elite-Hochschule als sichere Prüfungsumgebung entwickelt worden und gilt verpflichtend für die Studierenden der Zürcher (und anderer) Hochschulen.

Damit diese die zu bestehenden Prüfungen wie als Pflicht vorgegeben auf dem eigenen Computer (Windows/Apple only) absolvieren.

Nun hatte ich keine Ahnung, was der Safe Exam Browser ist, und darum suchte ich im Web nach „Safe Exam Browser gehackt“.

Das letzte Wort gehört zu meinem ständigen Reflex als Informatiker, der Dutzende bis Hunderte von Security-Meldungen liest, also bitte nicht böse sein.

Aha, am 19. Juni 2022 (die Corona-Zeit ist gerade um) wurde Safe Exam Browser von einem 15-jährigen Kanti-Schüler gehackt.

Nun gibt es zwei Möglichkeiten: Entweder ist der junge Mann ein Genie oder die ETH-Software löchrig wie ein Emmentaler.

Die Meinungen bei 20min.ch sind schnell gemacht. Die Schweiz hat ein zukünftiges Super-Genie.

Wer allerdings den Artikel liest, hat erste Zweifel. Beschrieben wird, der Jugendliche habe aus Neugierde etwas probiert, und es habe dann relativ schnell geklappt.

Was den 15-jährigen Gymnasiasten wohl zum „Helden“ macht, ist nicht, dass er den Safe Exam Browser „hackt“, sondern dass er es dem Rektorat meldet.

Nun sind alle erfreut, selbst die ETH zeigt sich begeistert und zollt ihrem „jüngsten Hacker“ Respekt. In den Kommentaren von 20min.ch wird ihm eine fulminante Karriere vorausgesagt.

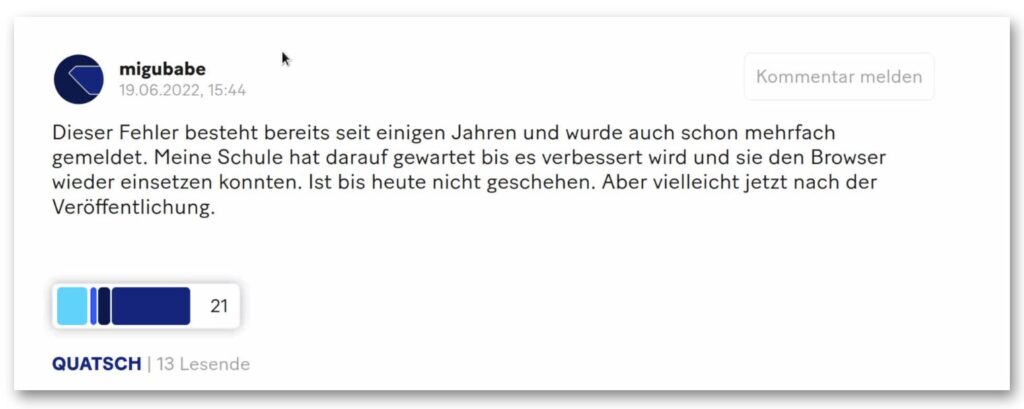

Einzig ein migubabe meldet am 19.6.2022 um 15:44 gewisse Zweifel: „Dieser Fehler besteht bereits seit einigen Jahren und wurde auch schon mehrfach gemeldet.“

„Meine Schule hat darauf gewartet bis es verbessert wird und sie den Browser wieder einsetzen konnten. Ist bis heute nicht geschehen. Aber vielleicht jetzt nach der Veröffentlichung.“

Das finden nun 13 von 21 Quatsch, und damit ist es „gegessen“. Oder doch nicht ganz?

Die obige Meldung datiert vom 19. Juni 2025 (quasi zum dreijährigen Jubiläum), sie entspricht dem aktuellen Stand.

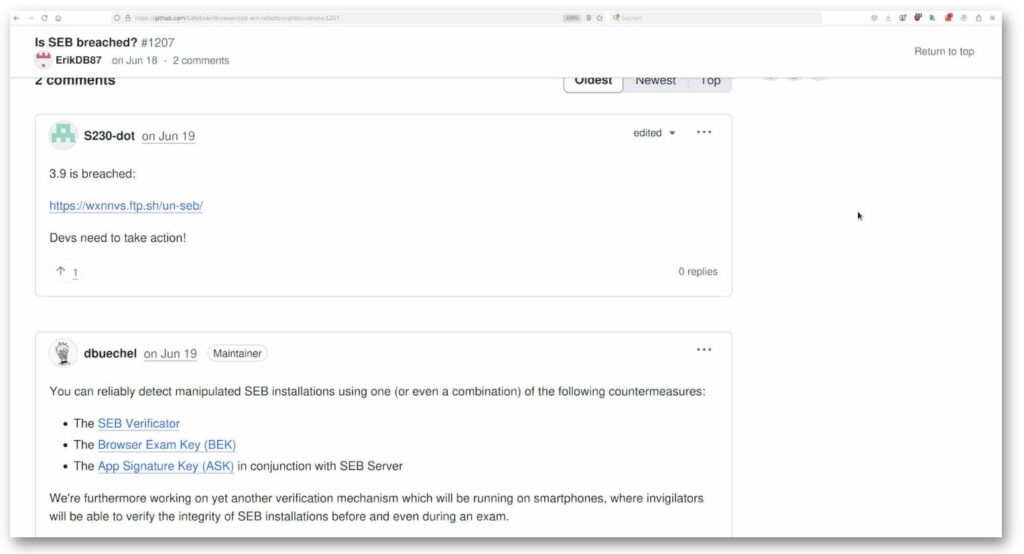

Die Antwort des Entwicklers zeigt exemplarisch, wie ernst der Bug-Report genommen wird: „You can reliable detect manipulated SEB installations…“.

„Manipulierte SEB-Installationen können Sie zuverlässig erkennen“ tönt jetzt nicht unbedingt danach, dass sich jemand darum kümmern würde.

Anders gesagt: Der Entwickler bestätigt, dass Safe Exam Browser manipuliert werden kann. Nur behauptet er (etwas) keck, dies könne erkannt werden.

Die obige Meldung weckte natürlich mein Interesse. Also versuchte ich den „Hack“ von 2022 des Kanti-Schülers zu wiederholen.

Und dabei auch zu testen, ob ich mit dem Verifizierungstool SEB-Verficator „auffliegen“ würde. Da Safe Exam Browser nicht unter Linux läuft, hatte ich die perfekte „Hacker-Umgebung“.

Meine einzige Windows-Instanz läuft virtualisiert auf meinem Linux-Rechner. Sie wird selten angeworfen, aber hey, jetzt starte ich endlich einmal Windows11 mit Wonne.

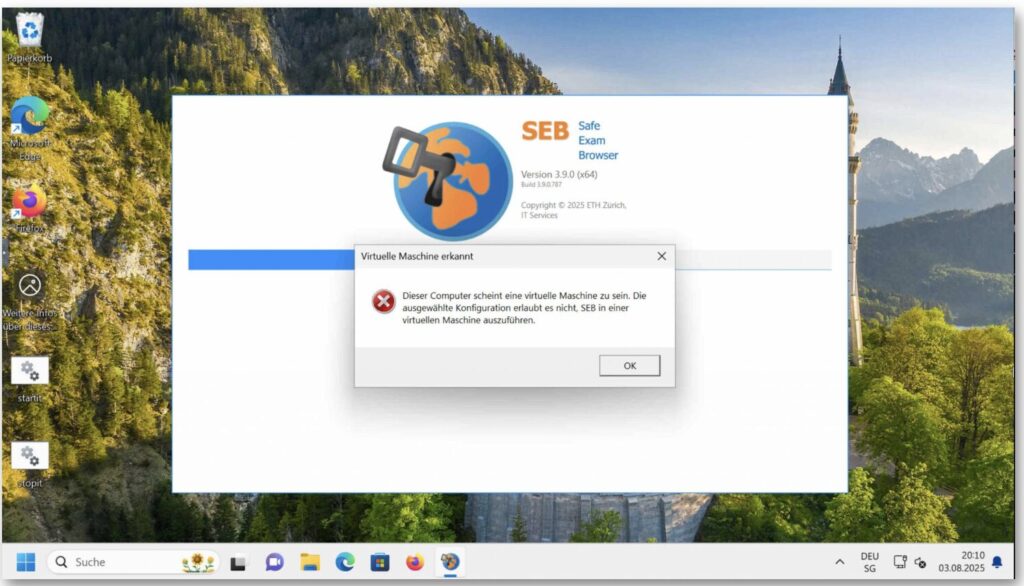

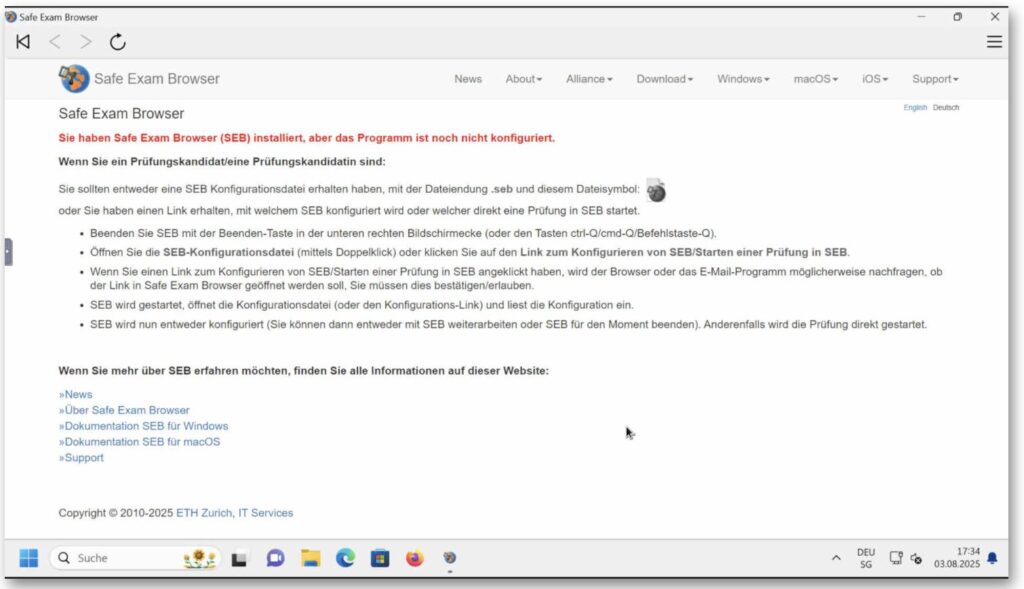

Rasch installiere ich Safe Exam Browser sowie auch gleich den SEB-Verifikator. Der Start von Safe Exam Browser zeigt: Die virtuelle Instanz mag er nicht.

Nun denn, kann ich mit meinen bald 60 Jahren mit einem 15-jährigen mithalten? Ich suche nach „Safe Exam Browser hack“ und bin erstaunt über die Fülle von Lösungen, die verfügbar sind.

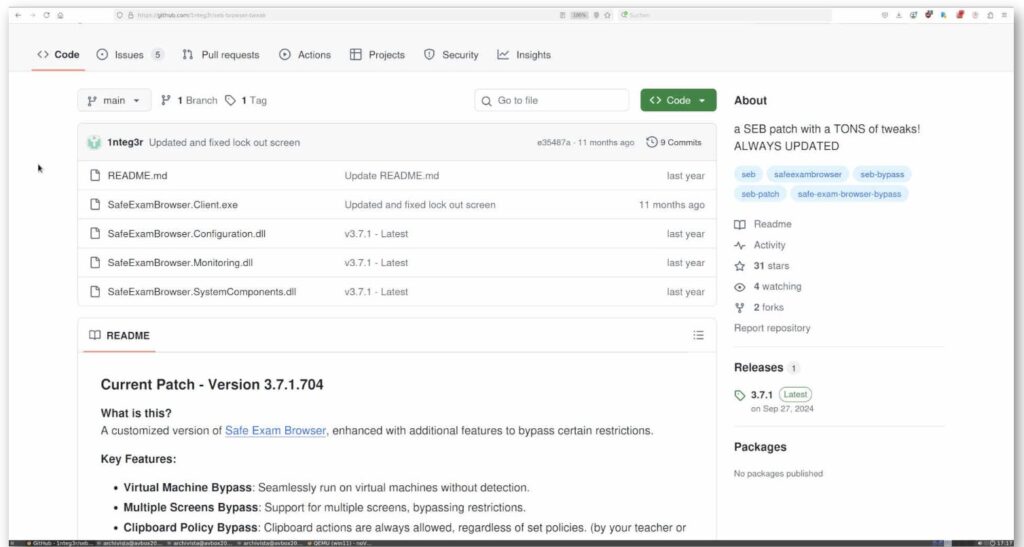

Ich gehe die Links durch. Bei der ersten Lösung „passt“ die Version nicht.

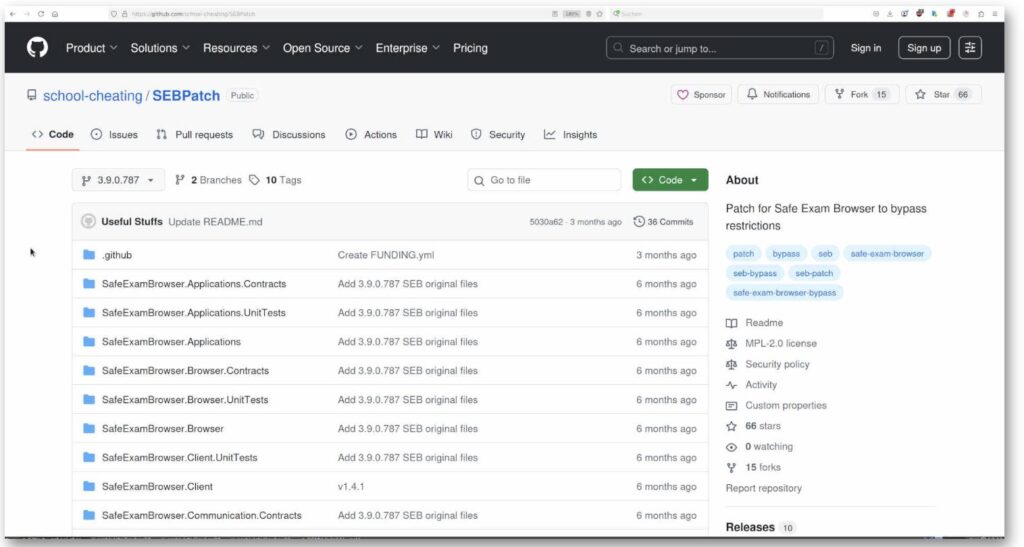

Folglich gehe ich zum zweiten Link und fühle mich fast schon als Multi-Hacking-Hero, denn die Version scheint zu passen:

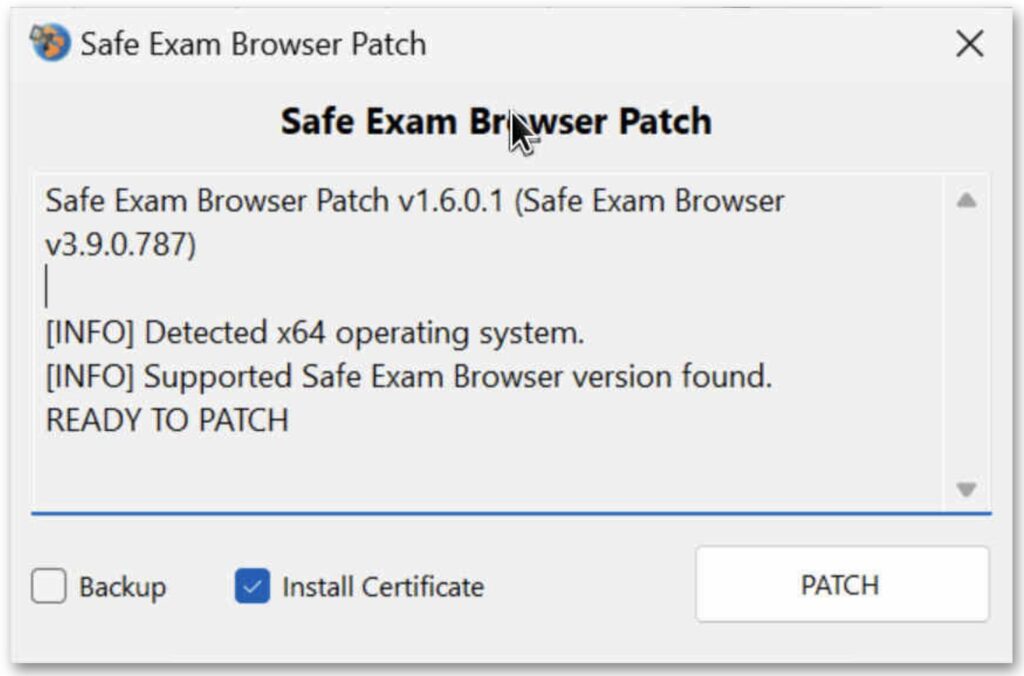

Ich klicke auf einen Download-Link (Exe-Datei von circa 7 MByte) und starte das Programm.

Nun bin ich doch etwas enttäuscht. Mein Hacker-Alter (oder Hacker-Ego?) hätte jetzt schon erwartet, dass ich tief in der Windows-Registry wühlen müsste.

Oder zumindest auf der abgesicherten Windows-Command kryptische Befehle einzugeben hätte.

Aber nein, ich klicke einmal auf „Patch“ und frage mich ungläubig: War es das jetzt, echt? Ich starte Safe Exam Browser erneut – und voilà:

Hinweis respektive Warnung: Auf einer nicht-virtuellen Instanz (bei der Änderungen nicht rückgängig gemacht werden können) würde ich solche Programme nicht starten wollen.

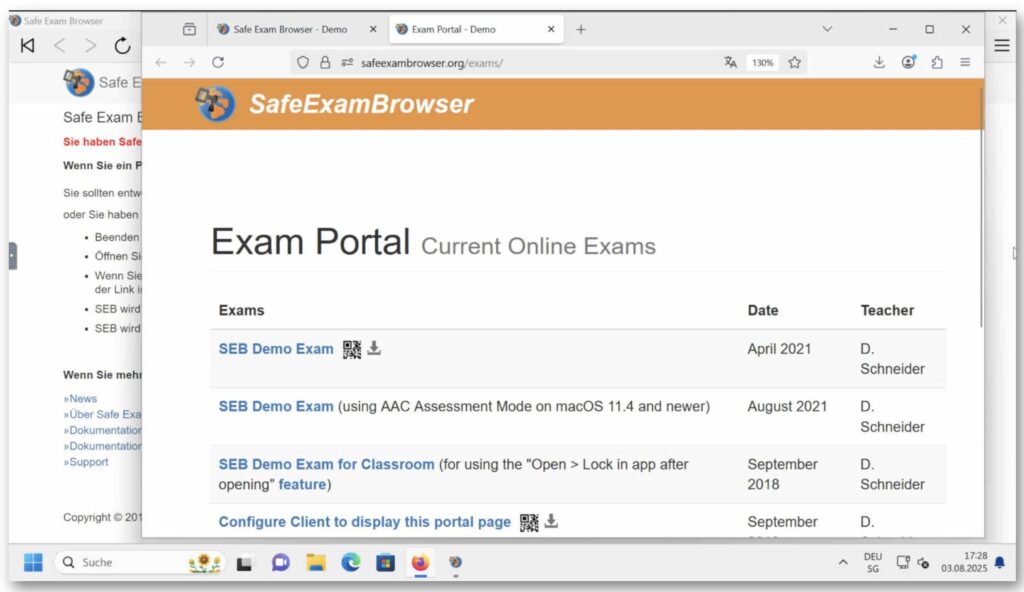

Schwieriger war es letztlich, einen Test aufrufen zu können, da viele Links auf der Homepage von Safe Exam Browser nicht funktionieren. Aber letztlich wurde ich hier fündig:

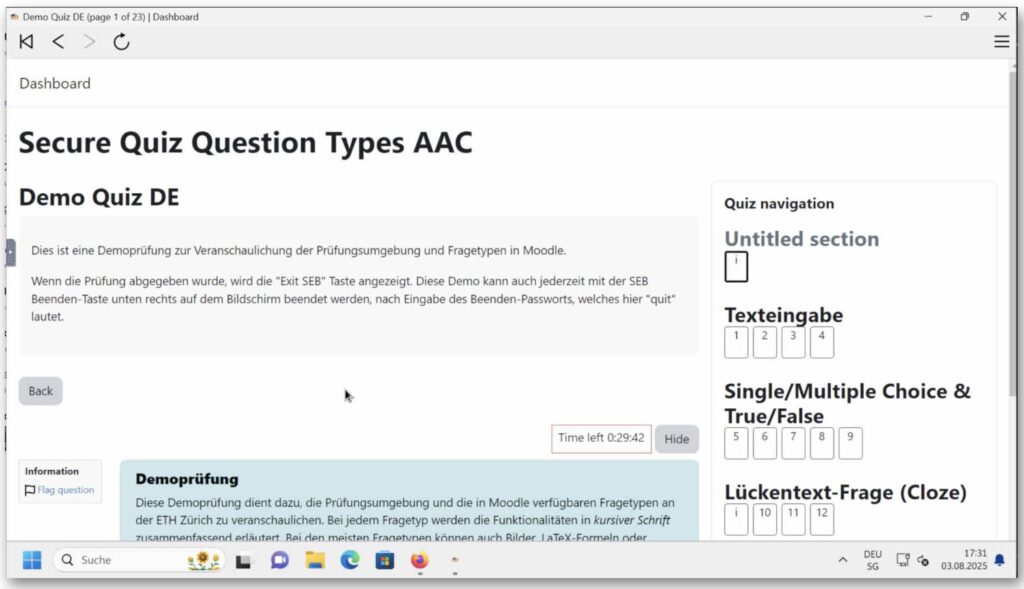

Mit „sep1“ und „demo“ starte ich mein „Examen“.

Einige Fragen habe ich beantwortet, andere auch nicht. Nach knapp 10 Minuten hatte ich eine erfolgreiche Eingabe.

18 Prozent der Fragen hätte ich beantwortet, lautete das Fazit. Und ja, ich hab es auf einem Linux-Rechner (mit virtualisierter Windows-Instanz) doch sehr entspannt hingekriegt.

Obwohl genau dies gemäss der Safe Exam Projektseite nicht möglich sein soll.

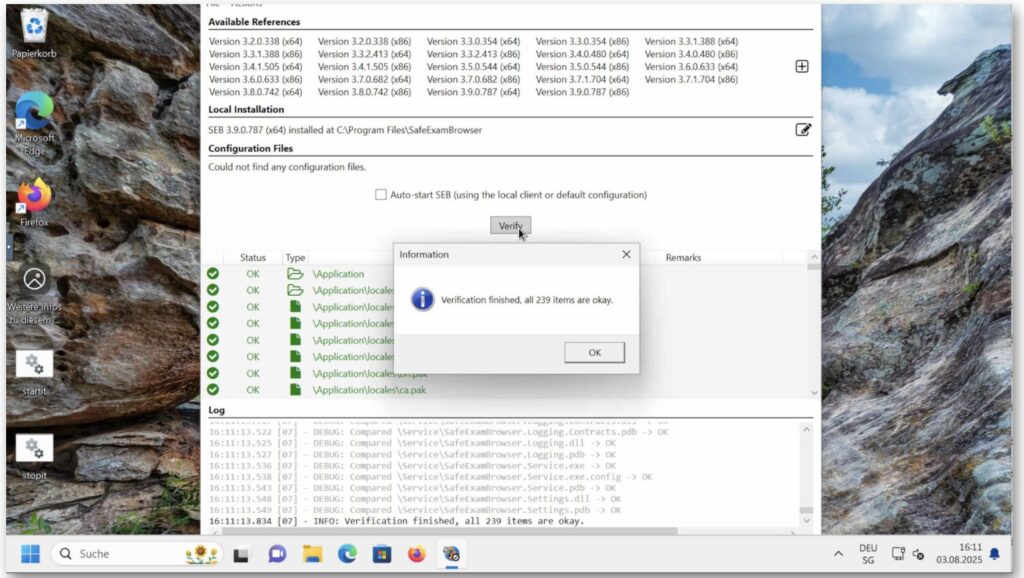

Zugegeben, das Test-Examen war ja nicht das, was mich interessierte, sondern die Frage, ob der SEB-Verficator mein „Schummeln“ bemerken würde.

Dazu Folgendes: Der SEB-Verificator wurde erstellt, um allfällige Manipulationen von Safe Exam Browser erkennen zu können.

Einmal davon abgesehen, dass eine Software selber merken sollte, ob sie „proper“ läuft oder nicht, könnte ja auch SEB-Verficator selber wieder manipuliert werden.

Vorliegend wurde (musste) dieser Weg nicht gewählt werden, es ging viel einfacher.

Und damit wir uns richtig verstehen: Ich habe nicht geschummelt, sondern es war „nur“ etwas „Handarbeit“ nötig, bis ich die Skripte startit und stopit hatte, die zum Erfolg führten.

Alles in allem war der Aufwand minim, ein 15-jähriger Gymnasiast würde das sicher auch 2025 in ein paar Stunden hinkriegen.

Auf alle Fälle brauchte ich selber nicht mehr Zeit dafür. Und auch damit dies hier angefügt ist: Von Hacking kann nicht wirklich gesprochen werden.

Mit den Skripten startit beziehungsweise. stopit schalte ich zwischen gutem Test und gutem Arbeiten (Schummeln) um.

Für technisch weniger Versierte: Es ist eine Art Diesel-Abgastest. Kommt der Prüfende, kann ich binnen Sekunden (unbemerkt) in den Test-Modus schalten und bin proper.

Die Skripte publiziere ich hier nicht, es sei aber angefügt, dass es je drei Zeilen Code sind. Hier von Programmierung zu sprechen, wäre eine Beleidigung für jene, die Apps (Programme) entwickeln.

Wer es noch einfacher haben möchte, der sucht im Netz nach „safe exam hack help“ und findet dann Lösungen, die erahnen lassen, wie tief die Probleme beim Safe Exam Browser liegen.

Immerhin „brüstet“ sich SimonExam, über 1’000 Prüflingen sicher geholfen zu haben. Ich kann diese Aussage nicht einschätzen.

Aber rein von der Einfachheit her, wie Safe Exam Browser respektive SEB Verficator auch 2025 „ausgetrickst“ werden können, und ich ja hier nur ein Angebot stellvertretend anbringe, könnte die Zahl auch noch deutlich höher liegen.

Anders gesagt: Safe Exam Browser erscheint mir weiterhin löchrig wie ein Emmentaler.

Fazit 1: BYOD-Geräte und Internet sind nie sicher.

Safe Exam Browser wird gemäss https://safeexambrowser.org von der ETH Zürich (ETHZ), Informatikdienste entwickelt.

Die Finanzierung erfolgt über Contributors, die der ETHZ jährlich zwischen 2’500 und 50’000 Euro überweisen, wobei die ETHZ sich selber als Platin Contributor 50’000 Euro „spendet“.

Werden alle Contributors zusammengezählt, so dürfte das jährliche Budget etwa 300’000 Euro betragen.

Das ist für eine sichere Internet-Lösung sehr wenig. Weiter sind einige Firmen an Board, welche die Lösung (auch) kommerziell am Markt vertreiben (zum Beispiel https://exam.net oder https://examzone.ch, um nur zwei zu nennen).

Spannender neben diesen „Fakten“ ist die Tatsache, dass a) Safe Exam Browser meist auf dem Computer der Prüfenden installiert werden muss und dass b) „nur“ Windows/Apple-Computer unterstützt werden und c) die Lösung als Open Source-Software angepriesen wird.

Wie bitte? Eine Open Source-Software erfordert zwingend den Einsatz eines proprietären Betriebssystems? Kann das gut gehen?

Mit einem Wort: Nein! Dies deshalb, weil proprietäre Betriebssysteme gerade nicht so angepasst werden können, wie es notwendig wäre, um Manipulation wirksam auszuschliessen.

Hinzu kommt, dass die Installationen auf den Bring-In-Geräten (BYOD, Bring Your Own Device) der Probanden laufen.

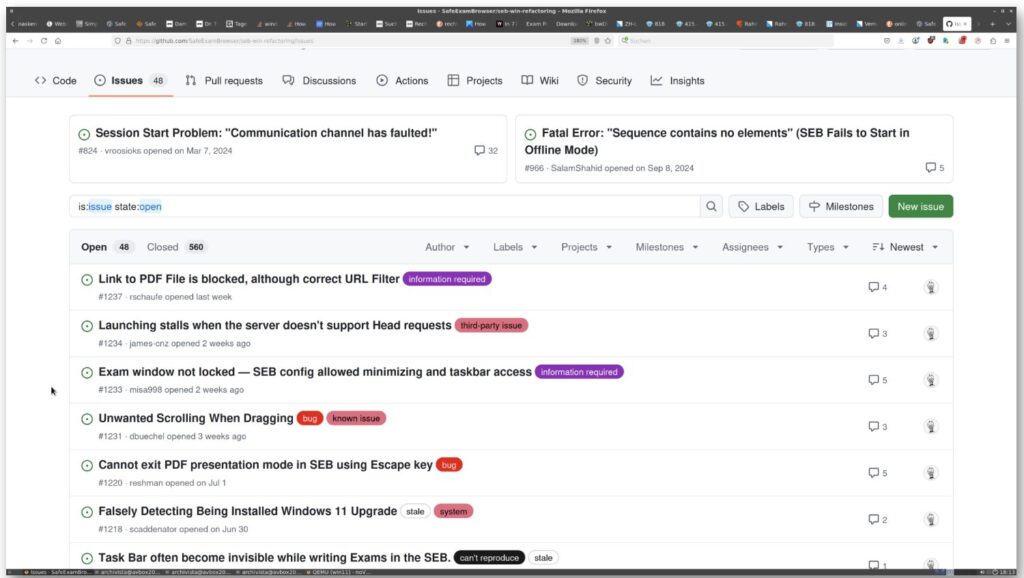

Es ist gelinde gesagt naiv zu glauben, dass dies funktioniert. Ein Blick auf die aktuelle Bug-Liste zeigt: Selbst ohne Anpassungen an der Software – „sicher“ sähe anders aus.

Dies hängt primär mit dem Safe Exam Browser-Konzept zusammen. Die Prüfungen werden im Internet abgelegt – ohne Verbindung nach aussen geht gar nichts.

Wer sicherstellen will, dass niemand Hilfe von aussen holt, schaltet das Internet während der Tests ganz ab. Punkt!

Abschalten hiesse, dass die entsprechenden Treiber auf dem Betriebssystem gelöscht werden beziehungsweise gar nicht vorhanden sind.

Safe Exam Browser versucht hingegen, die Internet-Verbindung mit einer Software zu unterbinden. Stürzt Safe Exam Browser ab oder wird die Anwendung geschlossen, entfällt das gesamte Security-Konzept.

Dass dem so ist, hat mit dem Ansatz zu tun, dass die Geräte der Prüfenden verwendet werden und dass auf diesen Geräten natürlich nicht einfach die entsprechenden Treiber entfernt werden können.

Kurz und knapp: Konzept funktioniert nicht, fehlerhaftes Design.

Fazit 2: Rechtliche Grundlagen fehlen.

Nun handelt es sich bei den Prüfungen mit Safe Exam nicht um einen lokalen Schwing-Event aus Vordertupfingen oder einen Lotto-Abend aus dem Altersheim in Hinterpaffendorf.

Die abgelegten Prüfungen bilden die Grundlage für die universitären Abschlüsse (Bachelor wie Master). Jährlich dürften Zehntausende solcher Tests alleine bei den beiden Hochschulen in Zürich abgelegt werden.

Dass zu Corona-Zeiten temporär zu Online-Prüfungen (wie hier vorliegend) gegriffen wurde, will ich an dieser Stelle nicht nochmals kommentieren.

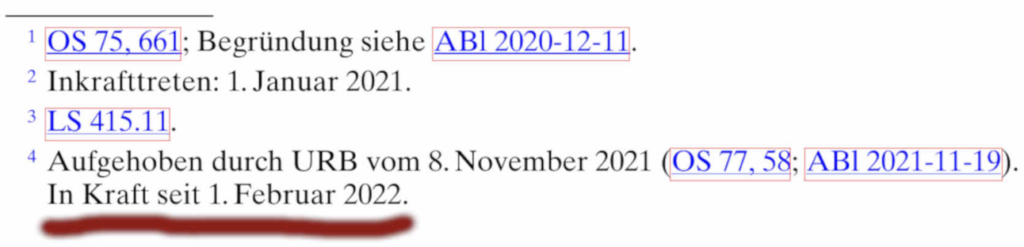

Nur so viel: Dass das damalige Konzept aber auch 2025 beispielsweise an der Universität Zürich auf Notrecht (ZH-Lex 818.15, Fassung vom 7.12.2020) beruht, leuchtet nicht ein.

Sollte ich „In Kraft seit 1. Februar 2022“ falsch verstanden haben, so werde ich mich hier gerne entsprechend entschuldigen.

Andernfalls sei gesagt: Wer Notrecht auf den 8. November 2021 aufhebt und am 1. Februar 2022 wieder einführt, der schummelt irgendwie ziemlich gewaltig, denn im November, Dezember und Januar finden ja gerade keine Prüfungen statt.

Es fällt auf, dass alle Akteure (Safe Exam Browser, ETHZ, Universität Zürich) es mit Hingabe vermeiden, den Studierenden die entsprechenden rechtlichen Grundlagen auch nur in Ansätzen zu nennen.

In der Vernehmlassung zum damaligen Notrecht wurde angeführt, dass Prüfende, die nicht über die notwendige Hard- wie Software verfügen, ein Leihgerat beantragen könnten.

Daraus ist heute (mit gleichem Notrecht, aber ohne jegliche notrechtlichen Gründe) ein Zwang zu Windows-/Apple-Geräten geworden.

Wobei nirgends auch nur halbwegs erklärt wird, warum dies so ist respektive auf welcher Rechtsgrundlage dies beruht.

Entsprechende juristische Fragen wurden (meines Wissens) bislang gar nicht erst behandelt; auf der Homepage der rechtswissenschaftlichen Fakultät steht einfach lapidar „kein Linux“.

Fazit 3: Safe Exam ist löchrig wie ein Emmentaler.

Angesichts der krassen Möglichkeiten zum Schummeln mit den „autorisierten“ Geräten ist die Frage, ob Linux verwendet werden kann, insofern sekundär, da Safe Exam Browser ganz grundsätzlich nicht zum Einsatz kommen dürfte.

Dabei geht es nicht nur um jene, die schummeln, sondern auch darum, was passiert, wenn Geräte kompromittiert werden (mal schnell dem/der zukünftigen Ex noch so richtig eins auswischen?).

Und wie sieht es mit der Haftung aus? ETHZ und Universität Zürich entwickeln Safe Exam Browser. Wie sollen sie neutral überprüfen, wo (ihre) Fehler liegen?

Welche Eingriffe müssen Studierende über sich ergehen lassen? Was sehen Aufseher/innen bei den Prüflingen, gewollt wie ungewollt? Was sehen die amerikanischen Tech-Firmen?

In der Schweiz reden alle von digitaler Souveränität. Safe Exam würde ich jetzt nicht dazu zählen.

Gut, mit dieser Einschätzung werde ich keine Blumentöpfe gewinnen, wahrscheinlich mache ich mich mit mit meiner Kritik in bestimmten Kreisen ziemlich unbeliebt.

Lässt sich wohl irgendwie nicht vermeiden. Nur mit dem Emmentaler (Käse) möchte ich es nicht verscherzen. Ich mag den echten Schweizer Emmentaler gern, so voll mit Löchern. Einfach nicht digital mit Safe Exam.

Wieder 8 Schrottartikel…

Schlicht und einfach unlesbar

Fix & Foxy Leser?

Danke … die Schwachstelle resp. deren Nutzen wird nicht einmal erläutert, stattdessen unzählige kindische Vergleiche gezogen. Der Autor scheint unglaublich stolz über seine Reproduktionsleistung zu sein … eher sollte er die Story auf den Punkt bringen. Aber vielleicht gibt es keine …

@LuckyLuke: Hier die relevante Punkte:

– seit Jahren bekannte Schwachstellen werden nicht gefixt

– von Grund auf falsches Konzept/Architektur der Software

– Zwang zur Verwendung von US-Software (macOS, iOS, Windows)

Jetzt gecheckt? Kannst nächstes Mal auch den AI-Chat deiner Wahl als Lesehilfe einsetzen.

Da werden relevante Schwachstellen über Jahre dokumentiert aber nicht repariert und keinen kümmert‘s.. Wo ist Audit, CISO etc? Wer hat solch’ eine Lösung freigegeben? Ist niemand zuständig und stoppt den Einsatz fehlerhafter Software für Prüfungen? Sind solche Prüfungen überhaupt rekurssicher?

Einfach peinlich und blamabel.

Wenn das Bidget 300.000 im Jahr ist wäre das viel zu teuer.

Willkommen auf dem Niveau heutiger und vor allem künftiger Experten! Glaubt, was sie sagen!

@rekurssicher: Sehe es grundsätzlich ähnlich. Das Problem dürfte das schmale Budget sein.

Aber wer soll rekurrieren? Der, der beschissen hat, wohl eher nicht? Rekurs gegen einen Kollegen, der beschissen hat?

Ob die Software ein revisionssicheres Audit-Log hat (könnte ja sein), geht aus dem Artikel nicht hervor.

Skandalös, aber nicht überraschend, denn ETHZ, Uni Zürich, usw. sind alles Staatsbetriebe mit ikonischen Merkmalen: faul, träge, dekadent. Eben wie Staatsbetriebe mit totalem Kündigungsschutz sind, egal welche Leistungen erbringt werden.

Für mich haben die Woken und Umweltmahner bereits den Ruf der ETH zerstört. Sehr, sehr schade.

Ein Journalist ist kein Lehrer. Da fällt die Betrachtung anders aus. Aus Lehrersicht weiss man, dass mit dem Safe Exam Browser einfach eine Hürde eingebaut wird. Die aus meiner Erfahrung (ich bin Lehrer) recht gut funktioniert. Sonst wären die Noten viel besser! Ich bin als Lehrer nicht aus der Verantwortung entlassen, die Prüfung zu überwachen! Und am besten so, dass die Bildschirme immer dem Lehrer zugewandt sind. Fazit: der Safe Exam Browser ist wirksam und hilft das Betrügen zu erschweren. Und sind wir ehrlich, den Prüfungsbetrug gab es wohl schon in der Antike 😉

Hauptsache die woke-extremistische Flagge wird gehisst auf dem ETH-Hauptgebäude. Aber null Leistung abliefern. Die Nomenklatura an der Machtzentrale fühlte sich sicher mit den ganzen NGOs und dachte MAGA wäre schon vorbei.

Typisch linke Auffassung von Rechtsauslegung auf Staatskosten. „Edelbetrug“ von den Gleichgesinnten wird impliziert toleriert. Die linken Schüler sind eben die Schlaueren und lassen sich zusätzlich nicht erwischen.

Herr „Lehrer“, Ihre wohl innere Haltung ist nicht verhaltensoriginell sondern unethisch.

Na ja, Sie verkennen, dass SafeExamBrowser eigentlich absichern sollte, dass der Probland weder aufs Internet (andere Seite als Prüfseite) kommt noch das ihm jemand die Prüfung ausfüllt. Das ist zu 100% nicht gewährt (sehen Sie sich gerne Angebote wie SimonExam an). Natürlich wurde immer „beschissen“, aber auf Stufe Uni/ETH mit dieser Leichtigkeit, ich bin doch sehr konsterniert, dass „aus Lehrersicht“ es derart egal zu sein scheint.

Nochmal: der Lehrer hat das Betrügen zu unterbinden! Der Lehrer hat Verantwortung! Der Safe Exam Browser ist nur ein Hilfsmittel um das Betrügen zu erschweren. Es gibt auch andere Browser, wie z.B. der LockDownBrowser. Auch dieser kann umgangen werden. Als Lehrperson die Verantwortung an den „was auch immer Browser“ abzugeben, ist die falsche Haltung!

Meine Fresse, Sie babbeln da etwas im Tiefendetail als ITler.

Worum geht es denn überhaupt? Was macht dieser Browser, und wo liegt das Problem? Beginnen Sie doch mal damit.

Da reibt man sich die Augen. ETH quo vadis?

Maskenlos im 2025? Keine anderen Probleme? Gar nicht gewusst, dass e noch Covidioten gibt. Wir machen jetzt anderes Business.

an den uni’s wird nur geschummelt.

jeder student kann es bestätigen.

darum kommen viele durch die

prüfungen und wissen am schluss

von allem etwas und nichts richtiges.

Zur Abwechslung mal ein guter Artikel mit Inhalt auf IP, danke.

Weshalb es keinen Linux-Client gibt, dürfte wohl daher kommen, dass die Clients nicht mit einem Plattform-übergreifenden Framework gebaut wurden sondern für jedes OS ein separater Client mit nativem Tech-Stack. Daher müsste zu den drei Clients für macOS, iOS und Windows noch ein vierter für Linux gebaut werden. Dazu war wohl der Aufwand zu gross.

Sowas würde man heutzutage als Web-App bauen. Das würde auf allen OSen mit modernen Browsern laufen, und das Bescheissen wäre viel schwieriger.

Es gibt wohl drei Ursachen: a) Sponsoring Tech-Konzerne, b) DOT-NET-Programmierung, c) Linux-Distributionen sind „fragementiert“. Fakt ist aber, es dürfte SafeExamBrowser so nicht geben, denn die Lösung ist völlig untauglich (weil manipulierbar).

SafeExamBrowser ist eine Web-Applikation, die Prüfungen laufen alle über das Internet (alles webbasiert). Das Problem dabei ist aber, dass bei BYOD-Geräten niemand „sicher“ überprüfen kann, wer die Prüfung überhaupt ablegt. Dies ginge dann, wenn KEINE BYOD-Geräte genutzt würden (Uni/ETH stellt die Computer). Dazu scheint man aber offenbar zu „faul“ zu sein. Sicher ist einfach, so dürfte es (mit BYOD) nie ablaufen.

Urs Pfister hat natürlich recht, dass “ BYOD-Geräte und Internet sind nie sicher.“ aber der Kommentar vom „aus Lehrersicht …dass mit dem Safe Exam Browser einfach eine Hürde eingebaut wird…“ ist auch wichtig.

Für mich gibt es zwei Fragen:

– Ist die Hürde hoch genug? Laut Urs Pfister nicht!

– Was sagen die IT Sicherheits Spezialisten (Institute of Information Security) der ETH dazu?

Die „Lehrersicht“ hat insofern völlig „unrecht“, weil sie verkennt, dass beim Ablegen der Prüfung ja eine Dritt-Person (siehe SimonExam) sich einklinkt und die Prüfung für den zu Prüfenden ausfüllt. Visuell sieht dabei gerade niemand, dass „geschummelt“ wird. Einen Markt wie SimonExam gibt es nur, wenn die Lösung „besonders“ doof (leicht manipulierbar) ist.

Weiter ist für die Entstehungsgeschichte wichtig, dass es ein „Corona-Kind“ ist. Damals ging es einfach darum, dass kein Präsenz-Unterrricht ging, bei „Notrecht“ gehen Security-Fragen (gerne) unter. Das war aber 2020-2022, nicht 2025!

Gewisse Teile des Staates sind noch unfähiger als viele Private beim schreiben von Programmen. Ich habe eher negative Erfahrungen mit Programmen vom Staat. Ein sehr wichtiges Programm nutzte ich vor kurzem, wo jeder Unternehmer nutzen muss. Am ersten Tag funktionierte es nicht. Am zweiten Tag nur mit Glück. Die vorherige Lösung als man Papier ausfüllen konnte war viel schneller und zuverlässig, man war nicht abhängig von einem zweifelhaften Programm. Jetzt kann man jeweils beten das das Programm funktioniert wenn man es braucht.

Um welches Programm, das jeder Unternehmer nutzen muss, handelt es sich?

Es ist schon so, dass es schrottige Behörden-Software gibt, aber es gibt auch gute.

Ist doch überhaupt keinen Aufreger wert.

Unsere Pseudowissenschaften sind tot. Man muss sie glauben und auswendig lernen, dann flutscht es automatisch auch mit der Dissertation oder dem Dr.-Titel.

Mit Weiterentwicklung hat die dogmatisierte Akademikerwelt schon seit längerem Probleme. Falsche widerlegte Thesen werden nie korrigiert, sie werden lediglich abgelöst wenn die entsprechenden Protagonisten das Zeitliche segnet. Und bis dahin unterliegt die globale Akademie einem Irrglauben, den sie aber vehement verteidigt und Andersdenkende auf ganzer Linie dikreditiert…

Es mag schon sein, dass der freie Diskurs an den Unis in den letzten Jahren „gelitten“ hat. Scheint mir aber auch in der Gesellschaft so zu sein. Nur, ich sehe nicht (bzw. möchte es auch nicht), wie es ohne (Aus-)Bildung ginge. Meine Kritik richtet sich in diesem Sinne nicht gegen die Bildung, sondern dass es sich die Prüfenden viel zu einfach machen, dass „geschummelt“ wird. In diesem Sinne ist mein „Kritik“ ein Plädoyer für Bildung. Oder wollen wir wirklich, dass einfach alle „bescheissen“ können?

Danke für den guten Artikel, insbesondere auch zu Open Source. Wenn ich Dozent wäre, würde ich mich weigern und Stift und Papier benutzen lassen.

Die einfachste Option wäre in der Tat, bei Präsenz-Prüfungen mit Stift/Papier zu arbeiten. Ich habe aber ein gewisses Verständnis dafür, dass jene, die korrigieren, unleserliche Handschriften nicht so toll finden…

Ansonsten ginge das schon digital, einfach nicht mit BYOD (Bringe dein eigenes Gerät). Die „Prüfstelle“ hat die Umgebung zu stellen, dann lässt es sich sicher besser „absichern“. Und ja, Linux würde hier sehr viel Sinn ergeben, denn es macht wenig Sinn, es mit Windwos/Mac mit viel Aufwand (halbpatzig) abzusichern, wo es mit Linux ganz (relativ!) einfach ginge.

Schon irgendwie spannend, da stand mein Artikel tagelang auf meiner „kleinen“ Homepage, und nichts passierte. Jetzt, wo er hier erscheint, just heute der folgende Beitrag:

blog.silverpc.hu/2025/08/07/der-mythos-vom-safe-exam-browser-bypass-was-steckt-wirklich-dahinter-und-welche-risiken-gibt-es/

Habe ich es richtig gelesen, wir sehen eine ungarische Seite, die auf Deutsch über Open Source berichtet und findet, das „Hacken“ des SafeExamBrowsers sei ein Mythos, es lohne sich nicht. Als Autor fungiert Német. Zufälle? Fragen? Ja, ich hätte welche…

Intelligenter und sogar für Laien verständlicher Artikel. Der (deutsche?) Autor zeigt eindrücklich auf, wie leichtfertig und verantwortungslosi in der Schweiz hochbezahlte Beamte herumbasteln. Dem Vernehmen nach soll, rechtzeitig auf die Abstimmung über den EU Rahmenvertrag hin, die elektronische Stimmabgabe auf Bundesebene eingeführt werden. „Experten „haben ja bereits versichert, dass diese nicht manipuliert werden kann.

Als Autor darf ich doch anfügen, ich hatte das Glück, in einem kleinen „Kaff“ bei Uster ZH die Welt als Schweizer zu erblicken. Ich sehe die eID sehr kritisch, der EU-Rahmenvertrag ist dann aber doch noch deutlich weiter weg.

Thematisch sind dies verschiedene Themen. Vorliegend wäre schon viel gewonnen, wenn die Unis die Computer stellen würden (kein BYOD). Noch mehr könnte gewonnen werden, wenn diese PC ausschliesslich auf Open Source Basis liefen (Linux/FreeBSD). So schwer wäre das jetzt nicht, ein Klacks im Vergleich zu eID bzw. den EU-Verträgen.

Woran erkennen Sie einen Linux-Benutzer?

Er wirds ihnen schon sagen…

Woran erkennst Du einen Ex-CS-Mitarbeiter… Er wird’s ihnen schon sagen… 😉

Bin IT profi. Der Artikel ist leider schlecht geschrieben. Ich verstehe nicht, was der Hack für Vorteile bringt. Liest wie ein Tutorial, aber was kann man damit manipulieren?

Ist nicht klar Beschrieben und doch der Kern der Sache.

Leier hat Herr Hässig die Einleitung etwas „verunstaltet“. Es geht darum, dass Du mit Safe Exam Browser mit Deinem Laptop Uni-Prüfungen ablegst. Das Programm will erreichen an, dass Du während den Prüfungen nur genau diese Seite abrufen kannst. Alle anderen Verbindungen sollten geblockt sein, d.h. es sollte unmöglich sein, von aussen (fremde) Hilfe zu holen (jemand hilft Dir von aussen) oder z.B. mit einem anderen Browser im Internet zu „surfen“ (ich helfe mir selber). Du kannst aber mühelos eine leicht modifizierte Version von Safe Exam Browser installieren (ohne aufzufliegen = Schummeln).